728x90

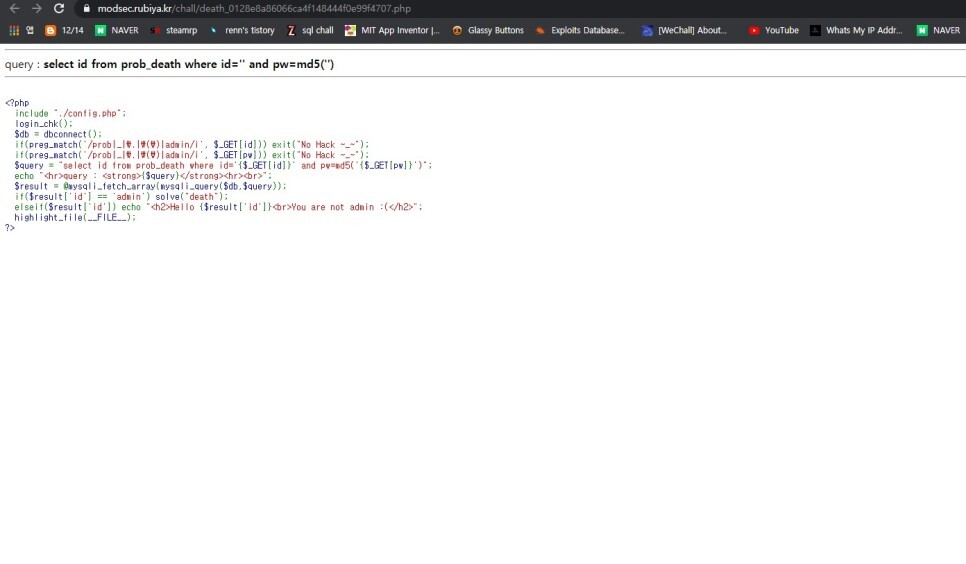

이번 문제는 admin id 값을 불러오는 문제다. 그런데 우선 pw가 md5로 해싱되어있는것 같다.

우선 기본 쿼리를 넣어보자.

역시나 되지 않는다. 여기서 pw에 아무 값이나 넣어보았다.

응?? 그랬더니 갑자기 Forbidden이 나왔다. 이걸 보면 저번 문제처럼 웹 방화벽이 이 문제에도 동작중인것 같다.

그렇다면 전에 했던 문제와 같은 쿼리에서 내용만 조금 수정하면 될 것 같다.

우선은 그대로 넣어봤더니 hello guest가 나왔다. 여기서 쿼리를 수정하며 admin의 아이디를 불러와야한다.

그래서 기존에 있던 {a 1}=1 을 지우고 admin이 필터링 되니 id<'guest' 라는 조건을 넣고 pw 값에 문자열인 'a'를 넣어보았다. id<'guest'는 admin이 g로 시작하는 guest보다 값이 작을것이기에 넣어주었으며 여기서 참이되면 pw는 무효화될것이다.

그렇게 넣은 쿼리문 ?id=-1%27<@=1%20OR%20id<%27guest%27%20OR%27&pw=a 으로 클리어

728x90

'3. 웹 애플리케이션 취약점 진단 > Lord of Sql Injection' 카테고리의 다른 글

| lord of sql injection 36번 - cyclops (0) | 2023.12.22 |

|---|---|

| lord of sql injection 35번 - godzilla (0) | 2023.12.22 |

| lord of sql injection 33번 - cthulhu (0) | 2023.12.22 |

| lord of sql injection 32번 - alien (0) | 2023.12.22 |

| lord of sql injection 31번 - Zombie (0) | 2023.12.22 |