728x90

이번에도 전문제와 상당히 비슷해보이는 문제인데 필터링이 추가되었다.

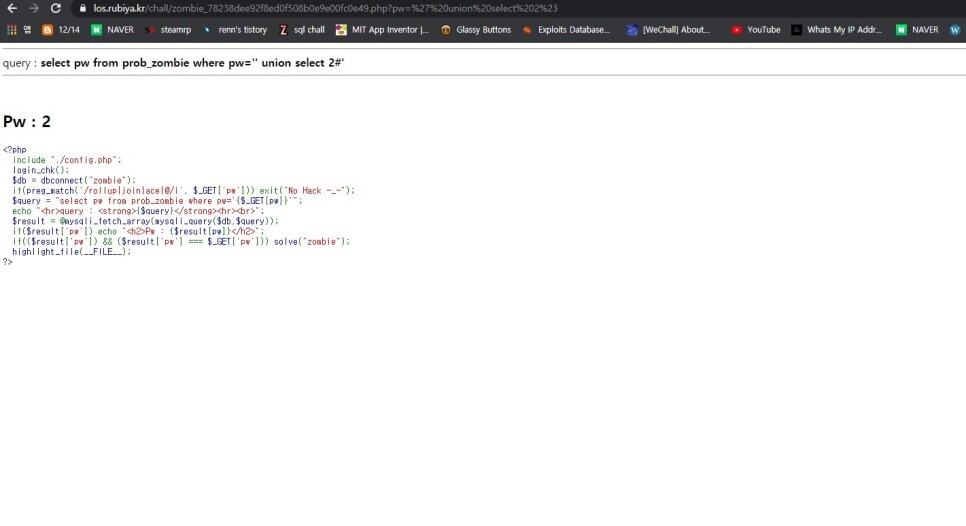

우선 union select를 넣었더니 잘 되었다.

그래서 전문제에서 사용했던 Quine 구문을 다시 넣어보았는데 역시 필터링에 걸렸다.

아무래도 ace가 필터링되어 막아진듯 하다. 그렇다면 다른 방법으로 pw에 자신이 입력한 쿼리값이 들어가야하는데

역시나 막막해서 구글링을 해보았더니 info from information_schema.processlist 라는 값을 select 함으로써

자신의 코드를 얻어낼 수 있다고 한다.

그렇게 입력해보았더니 처음부터 끝까지의 전체 쿼리문이 pw값으로 들어가게 되었다.

그렇다면 substr 함수를 이용해 앞 쿼리만 끊어줄수 있지 않을까 생각했다.

info를 substr 해준 결과 역시 쿼리가 잘 끊어졌다. 이제 이걸 글자수 계산만 해서 내가 입력한 쿼리까지만 끊어주면 된다.

38,70 으로 가니 딱 맞아 떨어지게 쿼리가 잘렸고 그렇게 해서 클리어

728x90

'3. 웹 애플리케이션 취약점 진단 > Lord of Sql Injection' 카테고리의 다른 글

| lord of sql injection 33번 - cthulhu (0) | 2023.12.22 |

|---|---|

| lord of sql injection 32번 - alien (0) | 2023.12.22 |

| lord of sql injection 30번 - ouroboros (0) | 2023.12.22 |

| lord of sql injection 29번 - phantom (0) | 2023.12.22 |

| lord of sql injection 28번 - frankenstein (0) | 2023.12.22 |