[난이도 하]

이번 페이지는 링크를 클릭 시 비박스 메인페이지로 이동한다.

here 버튼 클릭 요청을 버프슈트로 캡처했더니 ReturnUrl 변수에 이동할 페이지 값을 입력받는 것을 볼 수 있다. 이곳에 URL주소를 넣어보자.

네이버 주소를 넣어보았다.

그랬더니 네이버 사이트로 리다이렉트 되었다.

[난이도 중,상]

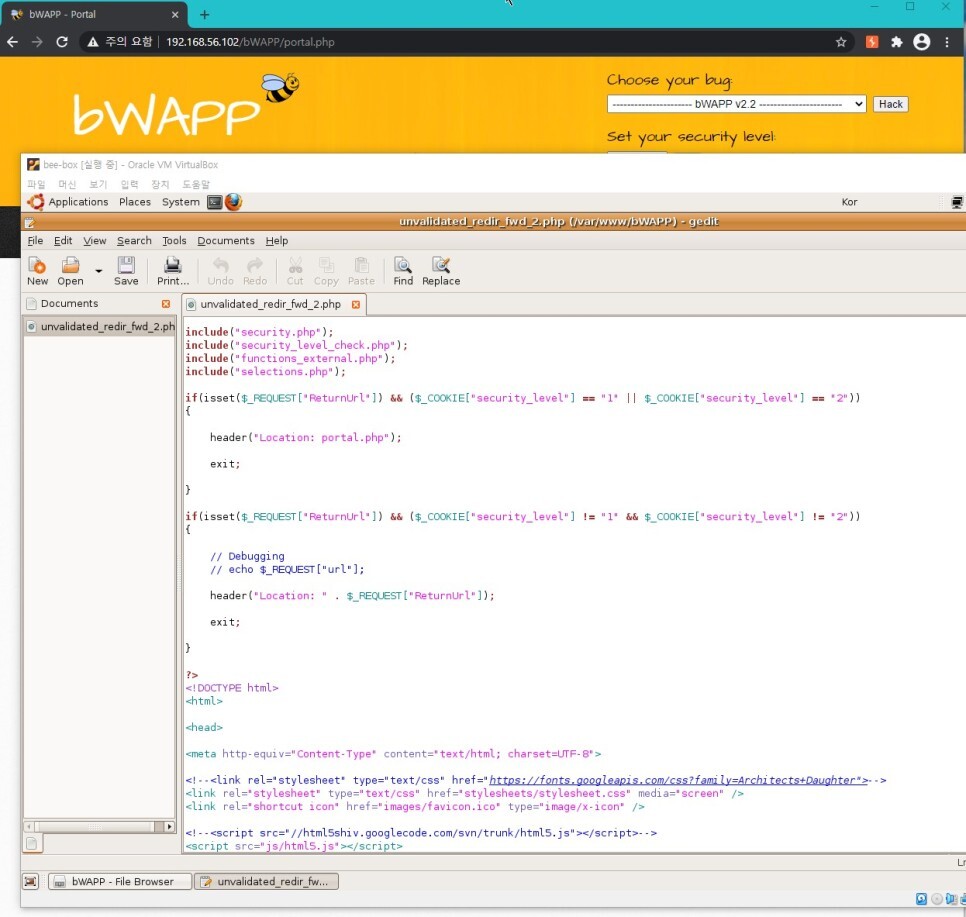

난이도 중부터는 변수에 다른 주소를 입력해도 항상 비박스 메인페이지로 이동한다. php 코드를 보자.

난이도 중, 상 모두 헤더값을 항상 'portal.php' 로 요청하도록 지정된 것을 볼 수 있다. 정적 정의기 때문에 ReturnUrl 변수 조작을 통해 악성 리다이렉션 공격을 하는것은 불가능하다.

'3. 웹 애플리케이션 취약점 진단 > 비박스를 활용한 웹 애플리케이션 취약점 진단' 카테고리의 다른 글

| 버추얼 박스(VirtualBox)에 비박스 환경 설정하기 (0) | 2023.12.26 |

|---|---|

| [비박스를 활용한 웹 취약점 진단] 14. 검증되지 않은 리다이렉트와 포워드 [1] (0) | 2023.12.14 |

| [비박스를 활용한 웹 취약점 진단] 13-1. 알려진 취약점이 있는 컴포넌트 사용 [쉘 쇼크 취약점] (0) | 2023.12.14 |

| [비박스를 활용한 웹 취약점 진단] 13. 알려진 취약점이 있는 컴포넌트 사용 [PHP CGI 원격 실행 공격] (0) | 2023.12.14 |

| [비박스를 활용한 웹 취약점 진단] 12-2. 크로스 사이트 요청 변조(CSRF) [Transfer Amount] (0) | 2023.12.14 |